Gamechanger in der Cybersicherheit: Die Macht von Zero Trust und DevSecOps vereint!

Zero Trust Sicherheit

- 08.07.2024

Zero Trust – "vertraue niemals, überprüfe immer"

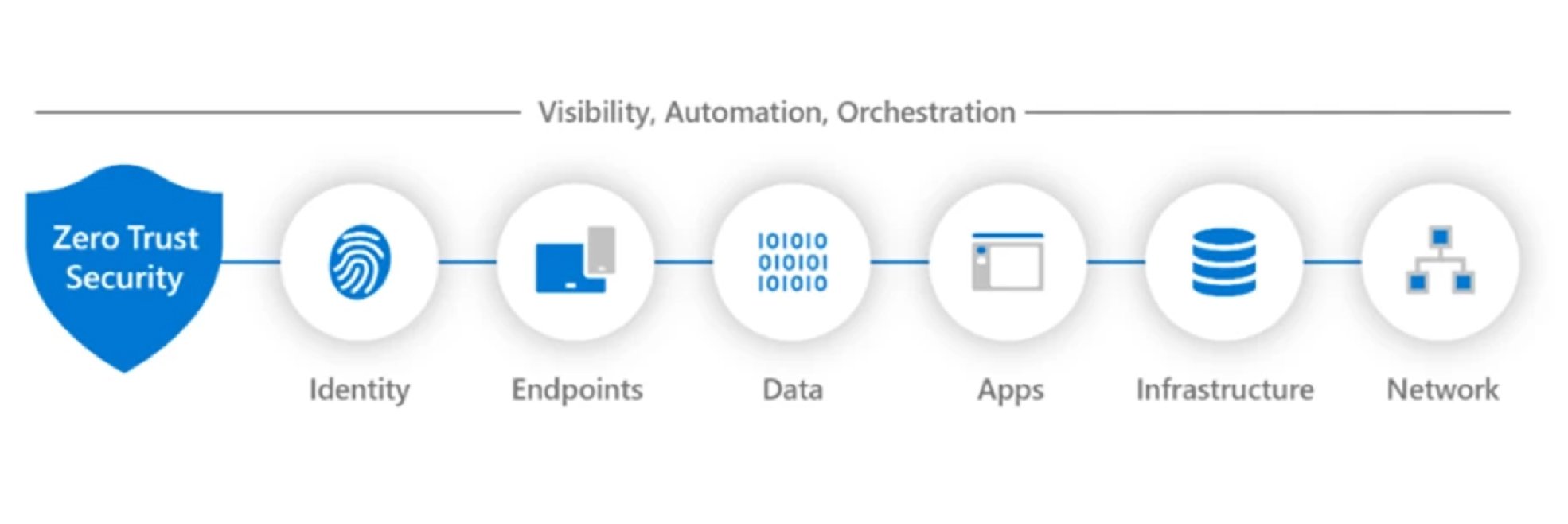

In einer Welt, in der ständige Cyber-Angriffe zur traurigen Normalität geworden sind, ist das Zero-Trust-Modell ein Schritt in Richtung proaktiver Verteidigung.Zero Trust umfasst alle Aspekte der IT-Sicherheit, von Netzwerk- und Identitätsmanagement über Daten- und Anwendungssicherheit bis hin zu kontinuierlicher Überwachung und Bedrohungserkennung, um sicherzustellen, dass jeder Zugriff umfassend überprüft und autorisiert wird,

Die grundlegende Annahme ist, dass kein Nutzer oder Gerät automatisch vertrauenswürdig ist. Jeder Zugriffsversuch wird geprüft, unabhängig davon, ob er von einem internen Mitarbeiter oder einem externen Partner, einem PC oder einem mobilen Gerät ausgeht.

Zum Schutz von Anwendungen und Daten basiert Zero-Trust auf dem Grundsatz der ständigen mehrstufigen Authentifizierung und Autorisierung, bei jedem Zugriffsversuch. Es gilt der Grundsatz der geringsten Rechte (principle of least privilege). Benutzer oder Geräte erhalten nur die nötigen Berechtigungen, welche zur Erfüllung der Aufgaben unbedingt erforderlich sind. Desweiteren ist vorgesehen, dass besonders höher-priviligierte Rechte nur bei Bedarf erteilt und nach Abschluß der Tätigkeiten wieder entzogen werden. Dies minimiert das Risiko von Missbrauch oder unberechtigtem Zugriff auf sensible Unternehmenswerte und schafft eine weitere Verteidigungslinie gegen potenzielle Angriffe.

Eine weitere Schutzebene bildet die Verschlüsselung von Daten, Anwendungen und Systemen um sicherzustellen, dass sensible Informationen sowohl im Ruhezustand als auch während der Übertragung geschützt sind und nur autorisierte Benutzer und Systeme darauf zugreifen können.

Bei Endgeräten wird stets angenommen, dass diese sich in öffentlichen (und damit unsicheren) Netzwerken befinden. Das vertraute Firmennetzwerk gibt es nicht mehr. So werden die Sicherheitsmaßnahmen an den Endgeräten entsprechend ausgerichtet, um jederzeit einen hohen Sicherheitsstandard sicherzustellen, egal an welchem Einsatzort, egal ob online oder offline, egal ob interne oder Cloud-Anwendungen genutzt werden. Das Sicherheitslevel ist stets dasselbe. Gleiches gilt für Serversysteme und Anwendungen.

Netzwerkbereiche werden in kleine isolierte Zonen unterteilt, um zu verhindern, dass ein Angreifer sich frei im gesamten Netzwerk bewegen kann, wenn er einmal eingedrungen ist.

Ein weiterer zentraler Grundsatz des Zero-Trust-Modells ist die Annahme, bereits kompromittiert zu sein. Aus diesem Grund werden Maßnahmen etabliert, welche eine ständige Bedrohungsanalyse und Anomalieerkennung durchführen. Ziel ist ungewöhnliche Aktivitäten rasch zu erkennen und bestenfalls automatisiert zu lösen. Dieser Ansatz ermöglicht es Unternehmen, schneller auf Sicherheitsvorfälle zu reagieren und den Schaden zu begrenzen.

Zero Trust und DevSecOps: die unschlagbare Kombination

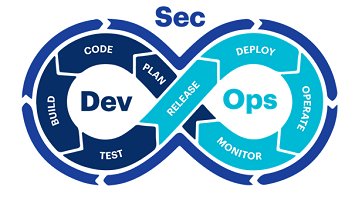

Die nahtlose Integration von Sicherheit in den Entwicklungsprozess sorgt dafür, dass die digitalen Produkte weniger anfällig für Bedrohungen sind. Ziel ist "Security by design" beziehungsweise "Security by default". Security ist demnach ein elementarer Teil bereits im Requirements Engineering und dem gesamten Entwicklungsprozess und die Bereitstellung klarer Vorgaben. Dazu zählen beispielsweise die Definition von Coding-Standards, der Umgang mit Open-Source-Komponenten, die Automatisierung von Sicherheitsüberprüfungen zur frühzeitigen Identifizierung von Schwachstellen, die Integration von Sicherheitslösungen in die Toolchain des Entwicklungsprozesses sowie die kontinuierliche Förderung der Kultur des DevSecOps-Teams zur Zusammenarbeit und ständigen Verbesserung der Entwicklungsprozesse und kontinuierlicher, sicherer Softwarelieferungen über den gesamten Lifecycle eines Software-Produktes.

Die Vorteile liegen auf der Hand: Nicht erst das fertige Produkt wird auf die Sicherheit hin überprüft. Zusätzliche Aufwendungen, Kosten und Frust werden vermieden indem von Anfang an alle sicherheitsrelevanten Aspekte berücksichtigt werden. Dieses Prinzip wird ebenfalls von Ansätzen wie "Shift-Left" beschrieben bei der Sicherheitsmaßnahmen nicht erst bei Produktivnahme, sondern frühzeitig im Entwicklungszyklus in den vorgelagerten Entwicklungs- und Testumgebungen angewendet werden.

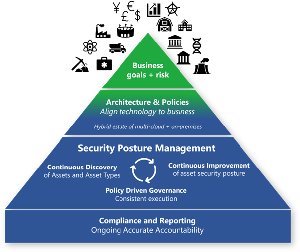

Zero Trust und DevSecOps bilden eine unschlagbare Allianz in der heutigen Cybersecurity-Landschaft. Beide Ansätze berücksichtigen eine Vielzahl elementarer Best-Practices welche die elementaren Sicherheits-Grundpfeiler Vertraulichkeit, Verfügbarkeit und Integrität bedienen. Ziel ist die Erhöhung des Sicherheits-Reifegrades der Unternehmens-IT. Allerdings sind beide Ansätze nur dann effektiv und aus unternehmerischer Sicht zielführend, wenn die Compliance-Vorgaben aus übergelagerten internen und externen Regularien vollständig bekannt sind und Klarheit besteht, welche Richtlinie entsprechend bedient wird. Es geht also um mehr. Es geht um unternehmensweite Security-Governance und die damit verbundenen Sicherheitskonzepte welche ineinandergreifen und ein ganzheitliches System darstellen. Zero Trust und DevSecOps sollten wesentlicher Bestandteil bei der Erstellung dieser Sicherheitskonzepte sein, um den hohen Sicherheits-Reifegrad "by design" zu gewährleisten.

Die IT-Experten von PlanB. verstehen die Komplexität und die Herausforderungen, die mit der Implementierung der oben beschriebenen Disziplinen einhergehen. Ihre Expertise und langjährige Erfahrung in den verschiedenen Schichten der Digitalisierung und Cybersicherheit machen sie zu einem verlässlichen strategischen Partner für Unternehmen. Sie bieten maßgeschneiderte Lösungen und unterstützen dabei, eine robuste Sicherheitsarchitektur und -Kultur aufzubauen. Von der Anforderungsanalyse über die Implementierung bis hin zur kontinuierlichen Überwachung und Verbesserung. Immer unter Berücksichtigung individueller Vorgaben aus den Bereichen Recht und Compliance. Elementar in einer Zeit, in der verschiedenste Regularien auf Unternehmen einwirken, wie beispielsweise die bekannte DSGVO sowie branchenbezogene Vorgaben wie HIPAA oder BaFin. Damit nicht genug, auch zusätzliche Regularien wie NIS2, DORA oder Cyber Resilience Act gilt es bedienen. Auf Wunsch sind ist PlanB. ihr Partner, wenn die etablierten Sicherheitskonzepte auditiert und zertifiziert werden sollen, zum Beispiel nach Standards wie die bekannte Sicherheitsnorm ISO27001.

Über PlanB.